Я использую сервер ubuntu. Теперь я пытаюсь включить брандмауэр, используя следующие команды:

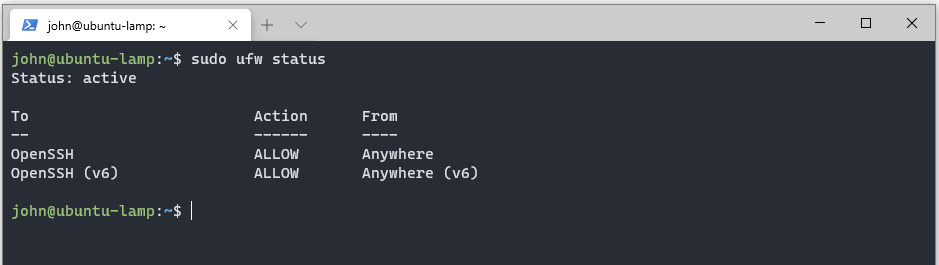

In this tutorial we’ll be installing vsftpd. It is a stable, secure and fast FTP server. We will also show you how configure vsftpd to restrict users to their home directory and encrypt the entire. Ubuntu comes with a firewall configuration tool called UFW. If the firewall is enabled on your system, make sure to open the SSH port: sudo ufw allow ssh; Now that SSH is installed and running on your Ubuntu system you can connect to it via SSH from any remote machine. Linux and macOS systems have SSH clients installed by default. $ sudo ufw allow OpenSSH. ERROR: Could not find a profile matching 'OpenSSH' $ sudo apt-get install ssh $ sudo ufw allow OpenSSH. Rules updated Rules updated (v6) $ sudo ufw status. Status: inactive $ sudo ufw enable. Firewall is active and enabled on system startup $ sudo ufw status.

Я также попытался сделать ufw default deny incoming последним, но все равно не повезло, когда я ufw default deny incoming брандмауэр, он блокирует eveything, когда я устанавливаю значение по умолчанию для отказа, но когда я его разрешаю, он работает хорошо, как правила игнорируются. Что может быть причиной этого ?

РЕДАКТИРОВАТЬ

Это мой вывод iptables -L -v -n Я также пробовал предлагаемое решение, но все равно не повезло, он отлично работает, только когда я делаю его по default allow incoming

Откройте терминал и введите следующие команды:

Начните с выполнения сброса, который удалит все существующие правила:

Следующий,

В нем будут перечислены доступные профили приложений, такие как OpenSSH и другие. Чтобы получить информацию о приложении, введите следующую команду, как в этом примере:

Вот результат:

Чтобы разрешить доступ к OpenSSH, вы можете использовать следующее правило:

В отличие от Debian, www и https обычно не входят в состав профилей приложений, однако мы знаем, что они работают на портах 80 и 443, поэтому используйте следующие команды:

Если вы хотите добавить UDP, просто сделайте это.

Отключите и включите ufw, чтобы применить изменения:

Ubuntu Ufw Ssh

Чтобы показать свои правила:

Sudo Ufw Allow

Наконец, один из менее дружественных аспектов ufw – это то, как правила запрета обычно козыряют правила. Например, вы не можете установить все, чтобы запретить, а затем установить разрешенные порты. Все порты будут по-прежнему заблокированы. См. Здесь для получения дополнительной информации .

Вы можете добавить эти правила, чтобы глобально блокировать все порты, кроме 22, 53, 80 и 443. Я добавил порт 53, чтобы разрешить DNS-запросы. Если вам не нужно делать DNS-запросы, просто измените соответствующие правила.

Ufw Allow Ip

Чтобы установить эти правила блокировки только для входящих, вы должны использовать sudo ufw deny in 1:22/tcp . В качестве альтернативы, установите для исходящего sudo ufw deny out 1:22/tcp и так далее.